Скуд

Содержание:

- Виды контроля доступа

- Классы системы СКУД

- Термины и определения

- Контроль доступа

- Защита данных

- Как использовать СКУД

- Правила установки СКУД

- Устройства и оборудование СКУД

- Производители СКУД

- Что это такое: описание системы

- Функции автоматизированной системы контроля СКУД

- Принцип работы

- Компоненты СКУД

- Принцип действия систем скуд

Виды контроля доступа

Система делится на 3 вида:

- автономная;

- сетевая;

- беспроводная.

Автономная система подразумевает наличие единственного контроллера, который непосредственно имеет связь с точками доступа и считывателями, без доступа к удаленным серверам. Но даже в автономных СКУД, которые используют в малых помещениях, необходима хотя бы минимальная база данных.

Сетевая СКУД подразумевает наличие нескольких, связанных между собой (или по отдельности с помощью сервера) контроллеров. Используется на больших предприятиях и является распространенным решением среди систем управления и контроля доступом. Требования к сетевым СКУД выше, чем к автономным, поэтому предлагаются расширенные решения для улучшения показателей контроля и безопасности.

Принцип работы беспроводной СКУД такой же, как и в сетевой с единственным отличием – к элементам системы не нужно подводить монтажные провода. Но убрав одну проблему, можно наткнуться на следующую – возможна потеря канала при передаче данных. На сегодняшний день, компания SALTO (единственная, кто предлагает полноценное беспроводное решение СКУД) решила проблему потери данных, при помощи защищенного канала.

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они делятся на четыре класса.

- САУ первого класса имеет самый простой набор функций. Состоит из устройств с автономной работой. Основная задача – обеспечить вход / выход людей с идентификатором. Возможность изменения принципов управления работой очень ограничена: он предлагает возможность изменять идентификационные коды, добавлять их или удалять из системы. Надежность защиты от проникновения посторонних лиц на САУ 1 класса не отвечает самым высоким требованиям.

- САУ 2 класса включает зависимое и независимое оборудование. Следовательно, функциональность такой системы ГВС расширяется. Возможности пропуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации об аварийных ситуациях в центральный, управление исполнительными механизмами через программное обеспечение. Защита от несанкционированного проникновения на территорию несколько выше, чем у систем доступа 1-го уровня.

- АСУ 3-го класса выполняет те же функции, что и 2-й, кроме того, добавлена возможность учета рабочего времени рабочих с базой данных, сформированной для всей таблицы штатного расписания сотрудников. САУ класса 3 может быть интегрирована в другие системы безопасности. Надежность защиты высокого уровня.

- ACS класса 4 предлагает наивысшую степень защиты. Оборудование оснащено многоуровневой идентификацией и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3 класса плюс возможность автоматической проверки на случай форс-мажорных обстоятельств. Рекомендуется для защиты больших конструкций с повышенными требованиями безопасности.

Термины и определения

Контроллер

доступа – это устройство, предназначенное

для управления доступом через

контролируемые точки доступа, путём

анализа считанных с помощью считывателей

идентификаторов пользователей (проверки

прав). Контроллеры доступа могут сами

принимать решения предоставлять или

не предоставлять доступ в случае, если

идентификаторы пользователей хранятся

в памяти контроллера (в таком случае

говорят, что используется локальный

доступ). Также идентификаторы пользователей

могут быть записаны в сетевом контроллере

(или в базе данных программного

обеспечения). В этом случае контроллер

доступа выполняет функции ретранслятора

– отправляет код сетевому контроллеру

и получает от него решение о предоставлении

или не предоставлении доступа (в таком

случае говорят о централизованном

доступе). Контроллеры доступа управляют

преграждающими устройствами с помощью

контактов реле.

Идентификаторы

– уникальные признаки пользователей

СКУД. Идентификатором может быть

электронный ключ Touch Memory, бесконтактная

Proxy-карта, радио-брелок, биометрические

данные (отпечаток пальца, ладони, рисунок

радужной оболочки или сетчатки глаза,

геометрические характеристики лица и

т.п.). В СКУД каждому идентификатору

присваиваются определённые полномочия,

в соответствие с которыми контроллерами

доступа разрешается или запрещается

проход.

Считыватели

– устройства, предназначенные для

считывания кода идентификатора

пользователя и передачи его контроллеру

доступа.

Преграждающие

устройства – двери с электромеханическими

или электромагнитными замками и

защёлками, турникеты, шлагбаумы,

калитками, шлюзы.

Точка

доступа – логический объект СКУД,

фактически представляет собой физическую

преграду, оборудованную контроллером

доступа и считывателем. Точкой доступа

может являться дверь, турникет, шлюз,

шлагбаум, калитка и т.п. Точка доступа

может быть двунаправленной и

однонаправленной. Однонаправленная

точка доступа оборудуется с одной

стороны считывателем, а с другой стороны

– кнопкой на выход. Двунаправленная

точка доступа оснащается считывателями

с двух сторон. Двунаправленная точка

доступа может быть как с контролем

направления прохода (для этого в

конфигурации контроллера доступа для

каждого считывателя указывается номер

зоны доступа, проход в которую этот

считыватель контролирует) и без контроля

(так называемая «проходная точка

доступа).

Зона

доступа – логический объект СКУД. Зоны

доступа – это участки, на которые разбита

территория охраняемого предприятия.

На границах зон доступа всегда

располагаются точки доступа с направлением

прохода. Зоны доступа настраиваются

для точек доступа в случае, если в системе

используются такие функции, как расчёт

рабочего времени и запрет повторного

прохода (правило antipassback).

Уровень

доступа – индивидуальные права доступа,

которые определяют правила прохода

через точки и зоны доступа, назначенные

идентификатору пользователя. На основе

этих прав контроллеры доступа (или

сетевые контроллеры) принимают решение

о предоставлении или не предоставлении

доступа.

Окна

времени – совокупность временных

интервалов, в которые разрешён проход.

Временные интервалы могут устанавливаться

для каждой точки доступа индивидуально.

Программное

обеспечение – компонент системы контроля

и управления доступом. С помощью

программного обеспечения производится

конфигурирование контроллеров СКУД, в

том числе и прописывание в них

идентификаторов пользователей, уровней

доступа и окон времени. Также программное

обеспечение используется для реализации

таких дополнительных функций, как

мониторинг в режиме реального времени

за сотрудниками и посетителями охраняемого

объекта, протоколирование (и накопление

в базе данных системы) событий СКУД,

учёт отработанного времени сотрудниками

объекта, построение различных отчётов

по событиям СКУД.

Контроль доступа

IAM — Identity and access management

Решения для управления идентификацией и доступом к ресурсам, устройствам, сервисам и приложениям. Решения данного класса часто входят в состав более сложных систем защиты.

IGA – Identity Governance and Administration

Развитие технологий Identity Management (IdM) и IAM привело к возникновению нового класса решений для идентификации и управления доступом – IGA. Основное отличие между ними заключается в том, что IGA предлагают более гибкие настройки и процессы согласования доступа к ресурсам, а также имеют системы разделения ответственности для критичных бизнес-операций и системы оценки рисков при настройке ролей.

PAM – Privileged Access Management

Данный класс решений призван затруднить проникновение в сеть и получение доступа к привилегированным учетным записям, а также усилить защиту привилегированных групп пользователей. Помимо этого, PAM также расширяет возможности мониторинга, видимости и детализированного управления привилегированными учетными записями. Заметим, что для обозначения систем контроля привилегированных пользователей, встречаются и другие наименования данного класса решений, например: Privileged User Management (PUM), Privileged Identity Management (PIM), Privileged Password Management (PPM), Privileged Account Security (PAS).

SDP – Software Defined Perimeter

Программно-определяемый периметр, также известный как Zero Trust Network Access (ZTNA). Это новый подход к защите удаленного доступа к сетевым службам, приложениям и системам как локально, так и в облаке. SDP распределяет доступ к внутренним приложениям на основе личности пользователя и с доверием, которое адаптируется под текущий контекст. Помимо прочего, SDP делает инфраструктуру приложений невидимой для интернета, что позволяет избежать сетевых атак.

Защита данных

DAP – Database audit and protection

Системы данного класса обеспечивают безопасность систем управления реляционными базами данных (СУБД). DAP – это развитие базовых возможностей мониторинга инструментов database activity monitoring (DAM), но при этом они имеют такие дополнительные функции, как:

- обнаружение и классификация данных;

- управление угрозами и уязвимостями;

- анализ на уровне приложений;

- предотвращение вторжений;

- блокировка активности;

- анализ управления идентификацией и доступом.

DLP – Data Leak Prevention или Data Loss Prevention

Системы предотвращения утечки данных строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При обнаружении конфиденциальной информации срабатывает активный компонент системы, и передача сообщения (пакета, потока, сессии) блокируется или сохраняется копия трафика для постанализа на случай проведения расследования возможной утечки.

DCAP – Data-Centric Audit and Protection

Эти средства защиты конфиденциальности данных знают, где хранятся конфиденциальные данные, определяют политики управления данными в бизнес-контексте, защищают данные от несанкционированного доступа или использования, а также производят мониторинг и аудит данных, чтобы убедиться в отсутствии отклонений от нормального поведения. Несмотря на новый подход к защите данных (а не периметра), решение не нашло большой популярности.

CASB – Cloud Access Security Broker

Инструмент контроля за облачными приложениями, ресурсами и сервисами. Он управляет тем, как происходит взаимодействие между облачными приложениями и внешним миром с помощью прокси и/или API-режима. Системы CASB могут разворачиваться как в локальной, так и в облачной среде, а также в гибридной комбинации с использованием локальных и облачных контрольных точек.

SDS – Software-Defined Storage

Программное решение, обеспечивающее хранение данных и управление ими. Основная отличительная возможность SDS – это виртуализация функции хранения, отделяющая аппаратное обеспечение от программного, которое управляет инфраструктурой хранения. В этом смысле SDS является развитием концепции программно-определяемой сети.

Как использовать СКУД

Это сложная система, состоящая из электрооборудования, компьютеров, серверов, линий связи и программ. Несмотря на то, что его функциональные возможности допускают длительную неконтролируемую работу, он по-прежнему требует регулярных проверок, технического обслуживания и тестирования.

Кроме того, настраивать и проводить обслуживание должны только квалифицированные специалисты, разбирающиеся в характеристиках подключения и настройках.

Обычно программное обеспечение не требует постоянного мониторинга. Но чем крупнее организация и чем больше функциональность технологии, тем больше вероятность того, что потребуется постоянное администрирование.

Функционирование качества зависит от элементов и квалификации персонала, который будет его контролировать.

Правила установки СКУД

Монтаж СКУД осуществляется сотрудниками сертифицированных компаний. Они знакомятся с объектом и требованиями к нему, делают замеры. Далее составляют проект с учетом мест расположения точек доступа, разрабатывают маршруты прокладки кабелей.

Процесс монтажа состоит из таких этапов:

- Подготовительный — приобретение комплектующих и оборудование СКУД, установка программ, производство персональных карт или иных идентифицирующих устройств.

- Монтаж СКУД, организация сети, подсоединение к серверу, наладочные работы, тестовый запуск.

- Обучение эксплуатации СКУД.

- В финале испытывают работоспособность системы.

Устройства и оборудование СКУД

От самых простых (с пропуском через одну дверь на вход и выход) и до самых сложных (с десятком объектов, комнат, входов и выходов) контроль доступом может содержать в себе различные модификации и конфигурации. Так или иначе, каждая система обязательно содержит:

Оборудование ограничения доступа

Устанавливается на проходе или проезде охраняемой территории:

турникеты — устанавливаются в тех местах, где необходимо осуществить контролируемый проход людей (офисе, общественном транспорте и т.п.). Турникеты различают:

- поясные;

- полноростовые.

шлагбаумы и ворота — устанавливаются при въезде на защищенную территорию организации, на автомобильных стоянках, на частной территории. Ряд из требований:

- хорошая устойчивость к погодным изменениям;

- возможность дистанционного управления.

шлюзовые кабины — применяют на объектах с повышенной мерой безопасности. Различают два вида:

- шлюзы тамбурного типа (человек заходит в 1-ю дверь и попадает в своего рода тамбур. Предъявляет личный идентификатор (биометрические параметры: сетчатка глаза, отпечаток пальца, голос), личное удостоверение и только в случае соответствия перед ним открывается 2-ая дверь, в противном случае человек остается заблокированным в комнате между двух дверей, до выяснения обстоятельств);

- шлюзы-ротанты (аналог первого метода, только имеет более высокую пропускную способность, т.к. вместо дверей применяют турникеты).

болларды — дорожные столбы, имеющие возможность опускаться и подниматься при необходимости, тем самым предоставляя доступ или блокируя несанкционированный проезд автомобилем на охраняемый объект.

Оборудование для идентификации доступа

Идентификация человека осуществляется с помощью считывающего устройства, которое принимает и обрабатывает информацию содержащуюся на специальном носителе.

Устройства для идентификации по виду различают:

- магнитные (карты с магнитным деталями или же технологией Виганда);

- электронные (соответствующие ключи, дистанционные карты);

- оптические (специальные метки, карты со штрих-кодом);

- акустические (передача с помощью закодированного звукового сигнала);

- биометрические (отпечатки пальцев, форма лица, сетчатка глаза);

- комбинированные (применяются не одна, а ряд вышеописанных технологий).

Считыватели идентификаторов различают:

- контактные (путем нажатия кнопок на клавиатуре, непосредственным прикладыванием ключа, поворотом механизмов);

- бесконтактными (путем поднесения устройства идентификации на определенное расстояние к считывателю);

- комбинированными.

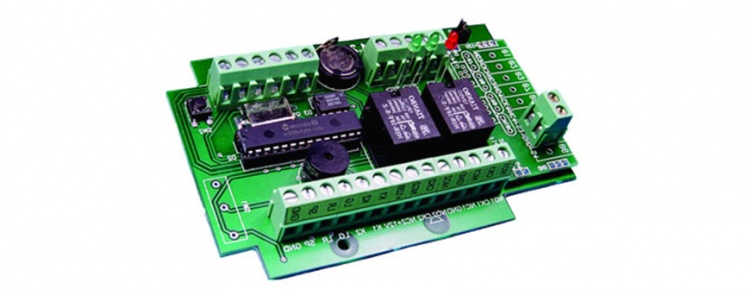

Контроллер

Для всей системы нужен центральный компьютер (контроллер), который будет осуществлять сбор, анализ и хранения информации с устройств идентификации. Предоставленный идентификатор человеком, анализируется ПК, сравнивается с информацией хранимой в памяти и, соответственно, контроллер будет принимать решение за тем, кому предоставить доступ, а кто его не получит в силу каких-либо причин. Так же он осуществляет управление за системами безопасности, если таковы были предусмотрены: видеонаблюдением, охранной и пожарной сигнализацией.

Вспомогательные устройства и оборудование

Чтобы обеспечить установку полноценной СКУД и взаимодействие системы друг с другом, также потребуется вспомогательные элементы. К ним относятся:

- кабель;

- конверторы среды;

- монтажная фурнитура;

- источники питания (аккумуляторы, бесперебойный блоки питания);

- доводчики для дверей;

- датчики (герконы, движения);

- кнопки выхода;

- камеры видеонаблюдения;

- извещатели (устройства охранной и пожарной сигнализации);

- программное обеспечение.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Что это такое: описание системы

СКУД подсчитывает, сколько времени работали люди и длился их день на предприятии. Кроме того, в нее входит видеонаблюдение, помогающее вести контроль посетителей. Автоматизированный контроль может обладать следующим дополнительным функционалом:

- Antipassback-режим. Исключает возможность прохода больше одного человека на предприятие. Действует в случаях, когда служащий попал в помещение через турникет, и захотел передать карточку для идентификации другому лицу.

- Управление через интернет-сети. Такая опция доступна только сетевым СКУД. Эта опция осуществляет контроль за всеми филиалами крупного предприятия.

- Модуль GSM, посылающий смс-сообщения родителям с информацией о том, что ребенок пришел в школу или другое учебное учреждение.

Еще одной функцией является биометрический контроль. Он позволяет распознавать персонал или человека, пришедшего в гости по отпечатку пальцев, скану лица или сетчатке глаза.

Функции автоматизированной системы контроля СКУД

Функционал СКУД весьма велик и практически ничем не ограничен. Можно оперативно встроить новый модуль или реализовать новое правило с помощью программного обеспечения. Рассмотрим основные функции СКУД.

Разграничение и контроль доступа

Первоначальным назначением СКУД являются всё же контроль и структурирование уровней доступа.

В качестве идентификатора может использоваться брелок

В качестве идентификатора может использоваться брелок

Основной тип исполнения этого подхода — использование различных идентификаторов. Ими могу служить магнитные карты, брелоки, метки, прямой ввод кода на клавиатуре, считывание отпечатков пальцев или сетчатки глаза. Система хранит данные о всех сотрудниках или посещающих в общей базе. Каждая запись имеет свой уровень доступа, благодаря которому система может сравнить, может ли человек пройти в ту или иную зону. Компьютер, в случае монтажа сетевой системы СКУД, также собирает статистику посещений и бережно хранит её до последующего использования. В автономных системах решение пропустить человека или нет принимает автономный контроллер. У него есть своя энергонезависимая память, в которую внесены все коды идентификаторов и их права.

Доступ по паролю — один из видов контроля доступа

Доступ по паролю — один из видов контроля доступа

Непосредственно за обработку информации с идентификатора отвечают считыватели. Это могут быть контактные и бесконтактные варианты. Вся сложность конструкции считывателя зависит от типа идентификатора.

Считыватели устанавливаются непосредственно перед заграждающими устройствами — турникетами, электромеханическими замками, шлагбаумами и шлюзами. Они препятствуют доступу посетителя до тех пор, пока тот с помощью идентификатора не докажет свои права на посещение зоны.

Учёт рабочего времени

Система контроля доступа имеет всё необходимое для реализации учёта рабочего времени. Почему бы это не использовать? Каждый посетитель или сотрудник объекта имеет уникальный идентификатор – система может отследить время активации считывателя при входе и выходе.

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Этих данных достаточно для того, чтобы установить и записать в журнал время, проведённое на объекте. А это значит, что сотрудникам уже сложнее будет опоздать или сбежать с работы пораньше, ведь сведения об этом будут тут же сохранены в системе.

Режим системы охраны

Сама СКУД не предполагает встроенных механизмов охраны, она лишь может воспрепятствовать доступу. Зато, имея гибкую платформу, система контроля доступа может быть дополнена охранной системой, которая будет, например, оборудована видеонаблюдением, датчиками проникновения или любыми другими.

Прочие функции

Дополнительного функционала может быть много. Реализовать можно практически всё что угодно. Но чаще всего используются такие возможности:

- информирование о прохождении считывателя с помощью СМС посредством встроенного GSM модуля. Такой подход можно встретить, например, в школах;

- для предприятий, имеющих множество филиалов, можно реализовать удалённое управление СКУД с помощью сети интернет.

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

Компоненты СКУД

Преграждающие устройства

Технические конструкции для физической преграды против несанкционированного проникновения на объект.

1. Турникеты – для организации идентификации любого человека, входящего на объект. Конструктивно бывают:

- поясные;

- полноростовые.

2. Двери – для прохода в помещение или на территорию. Оборудованы исполнительными устройствами:

электромагнитными защёлками – срабатывание при подаче или снятии энергопитания;

электромеханическими замками – действие открывающего импульса до открытия и закрытия двери;

электромагнитными замками – открытие при отключении энергопитания;

механизмами привода.

3. Шлюзовые кабины – для блокирования при дополнительном подтверждении личности.

4. Ворота – для пропуска стандартных транспортных средств.

5. Шлагбаумы – для пропуска габаритных транспортных средств.

6. Болларды – поднимающиеся конструкции для блокировки въезда.

Идентификаторы

Устройства для хранения данных, определяющих права владельца для доступа. Различаются применением технологии записи. Способы доступа:

радиочастотная идентификация (RFID) – брелок или пластиковая карта;

виртуальная идентификация – случайная генерация кода специальным приложением в смартфоне;

по номеру мобильного телефона;

пароль – введение ПИН-кода на панели;

биометрическая идентификация – по уникальным человеческим признакам.

Считыватели

Приёмники идентификационных кодов для трансляции в блок принятия решения. Работают с определёнными идентификаторами, считывание выполняется:

у магнитных карт – с ленты;

у ключей Touch Memory – при контакте;

у Smart-карт – из встроенного чипа;

GSM – по телефонному номеру;

биометрия – по индивидуальным признакам человека, преобразованным в цифровую последовательность;

ПИН-код – набор определённых комбинаций;

бесконтактное – с помощью радиочастотного RFID взаимодействия.

Контроллеры

Электронный блок для анализа поступивших данных и формирования команды на действие исполнительных устройств. По способу управления бывают разновидности:

автономные – работают самостоятельно и в единую систему не входят;

сетевые – действуют совместно с такими же моделями под единым управлением.

Программное обеспечение

Обеспечивает выработку алгоритмов управления всеми компонентами СКУД. Устанавливается на компьютере или отдельном сервере центрального пульта в зависимости от мощности пакета.

Вспомогательное оборудование

При необходимости дополнительно подключаются охранная система с видеонаблюдением, пожарная сигнализация, датчики открытия дверей, лифты, алкотестеры, блоки бесперебойного питания и пр.

Принцип действия систем скуд

Работа этого автоматизированного контроля зависит от имеющегося у него конфигурации. Сложные модели преграждают доступ посторонним людям при входе на завод или банк. Простые элементы СКУД контролируют только одну дверь. Систему ставят на входе, чтобы оно считывало информацию. Перед этим ее подсоединяют к специальному контроллеру.

Это устройство распознает и обрабатывает полученные от пользователей данные. Так просто попасть внутрь помещения под охраной не получится. Понадобится электромагнитная карта или ключ-чип. Для усиления безопасности многие владельцы предприятий или домов подключают датчики.

Основные задачи системы

СКУД защищает помещения от несанкционированного вмешательства (например, от проникновения вандалов). Это может происходить как на программном, так и на аппаратном уровне. Другими задачами системы являются:

- закрытие всех помещений, к которым есть доступ у автоматизированной системы;

- накопление и анализ полученных данных;

- своевременное внесение изменений в работу.

Также к задачам СКУД относится распечатка данных о посетителе (каких именно, выбирает оператор).

Преимущества и роль в охране

СКУД обладает следующими плюсами:

- контролирует передвижения персонала или других людей по охраняемой территории;

- ограничивает проход служащих;

- ведет учет времени для всех кто работает на предприятии или в офисе;

- выдает отчеты обо всех посетителях, которые были на территории;

- замечает, когда приходят и уходят посетители.

Также преимуществами СКУД является постоянный контроль за всеми входами и выходами внутри помещения. Хорошие результаты дает система в сочетании с камерами наблюдений и противопожарной сигнализацией. При срабатывании одного из датчиков блокируются двери контроллером. Если на объекте пожар, запускается видеонаблюдение и происходит разблокировка выходов.