Контроллеры скуд: выбор и последующая установка

Содержание:

- Классы системы СКУД

- Назначение и задачи СКУД

- Симбиоз СКУД с иными системами обеспечения безопасности

- ПРИНЦИП РАБОТЫ СИСТЕМЫ УПРАВЛЕНИЯ ДОСТУПОМ

- Определяемся с форматом карт

- Вендоры предлагающие решения для мобильного доступа на рынке России

- Принцип работы

- Дополнительные возможности

- Типы идентификаторов

- Правила установки СКУД

- Защита информации

- Как работает система контроля и управления доступом на проходной?

- IP системы. Интеграция с СОТС и СОТ

- Основные функции СКУД

- Производители СКУД

- Сетевые системы

- Классификация контроллеров

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они разделяются на четыре класса.

- СКУД 1-ого класса имеет самый простой набор функций. Состоит из устройств с автономным функционированием. Основная задача — обеспечить вход/выход лиц с идентификатором. Возможность изменять принципы управления работой весьма невелики — предоставляется возможность менять идентификационные коды, добавлять или удалять их из системы. Надежность защиты от проникновения посторонних лиц у СКУД 1-ого класса не отвечает повышенным требованиям.

- СКУД 2-ого класса включает зависимое и независимое оборудование. Тем самым расширяются функциональные возможности такой системы СКУД. Имеются возможности не допуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации о внештатных ситуациях на управляющий пульт, контроль исполнительных механизмов с помощью программного обеспечения. Защита от неразрешенных проникновений на территорию несколько выше, чем у систем доступа 1-ого уровня.

- СКУД 3-ого класса обладает такими же функциями, что и 2-ого, плюс добавляется возможность записи трудового времени рабочих со сформированной базой данных по всему штатному расписанию сотрудников. СКУД 3-ого класса может быть встроен в другие системы безопасности. Надежность защиты на высоком уровне.

- СКУД 4-ого класса обеспечивает самую высокую степень защиты. Оборудование имеет многоуровневую идентификации и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3-ого класса плюс возможностью автоматического управления в форс-мажорных случаях. Рекомендованы к использованию в охране крупных объектов с повышенными требованиями к безопасности.

Назначение и задачи СКУД

Система

контроля и управления доступом (СКУД)

– это совокупность программных и

технических средств, а также

организационно-методических мероприятий,

с помощью которых решается задача

контроля и управления посещением

охраняемого объекта.

СКУД

может решать такие задачи, как оперативный

контроль местонахождения персонала и

время нахождения персонала на объекте.

С помощью программных средств реализуется

функция расчёта отработанного сотрудниками

времени. Зачастую на предприятиях СКУД

интегрируется с системой охранно-пожарной

сигнализации для комплексного решения

задач безопасности. Тем самым можно

обеспечить реакции охранной на попытки

несанкционированного доступа, взлома

дверей и т.п.; возможность автоматической

постановки/снятия с охраны помещений

по факту прохода в зону доступа сотрудника;

предоставление свободного выхода в

случае возникновения пожара.

Симбиоз СКУД с иными системами обеспечения безопасности

Большинство компаний используют несколько программ одновременно для организации нормальной работы бизнеса. Например, пожарные и службы жизнеобеспечения контролируют количество алкоголя в крови сотрудников и через камеры наблюдают за происходящим на земле

Поэтому важно, чтобы новое программное обеспечение для контроля доступа было хорошо интегрировано в них и синхронизировано для отслеживания времени

Взаимодействие с видеонаблюдением

Обычно это делается так:

- камеры и СКУД на общем ПО;

- все движения контролируются камерами, выявляются посторонние, повышается работоспособность;

- если оборудование вращается, оно может посылать сигналы, чтобы повернуть его на нужный угол;

- при их одновременном использовании, помимо анализа полученной информации, упрощается процесс отслеживания работы персонала.

Система контроля доступа (СКУД) даже по фото точно определяет, кто проходит с ключом. Это исключает регистрацию идентификаторов другими людьми, каждому придется применять карты самостоятельно.

Взаимодействие с противопожарным и охранным ПО

В этом также есть свои преимущества:

можно разделить зоны пропуска людей и уменьшить охраняемую территорию;

фиксируются события, в которых осуществляется проход и выход, есть возможность узнать, кто вошел в офис / комнату;

в случае пожара легко определить, сколько людей внутри, это важно для организации спасательной операции;

в случае ложных срабатываний легче выяснить причины;

в случае пожара все выходы откроются автоматически.

Интеграция с лифтами

Если в здании много офисов, можно организовать контроль над потоком людей на определенных этажах. Вызовы лифтов из определенных зон фиксируются, выход разрешен только по идентификатору.

Взаимодействие с алкотестерами

На некоторых промышленных предприятиях за людьми, у которых есть алкоголь в крови, строго следят за их безопасностью. Использование ACS исключает человеческий фактор и субъективацию, автоматически фиксирует все данные и результаты. В базе есть все, проверить можно в любой момент.

Интеграция с «умными» системами

Вариантов такой схемы очень много. Например, вы можете настроить маршруты сотрудников в зависимости от их местоположения. А при использовании идентификатора информация обрабатывается, а затем включаются только необходимые элементы: свет в отдельных зонах, назначенное для него оборудование, разрешенные двери открываются.

Взаимодействие с управлением производством

Если программы интегрированы друг с другом, в программах управления персоналом вы увидите, сколько часов человек фактически отработал в компании, сколько раз он выходил из комнаты в течение дня и когда возвращался домой

Это важно для большинства решений. Есть продукты, готовые к использованию, и можно разрабатывать новые

ПРИНЦИП РАБОТЫ СИСТЕМЫ УПРАВЛЕНИЯ ДОСТУПОМ

У входа на территорию, объект или помещение устанавливается устройство идентификации (считыватель).

Он может быть представлен дверью с электрическим или другим типом замка, шлагбаумом (парковки) или турникетом с сопутствующим типом считывателя. Сегодня большинство СКУД все еще используют идентификаторы в виде карт или брелоков, которые привязываются к конкретному пользователю.

То есть, для доступа с их помощью потребуется приложить устройство к специальной панели или же провести картой. Крупные компании, которым важна защита информации, прибегают к приобретению СКУД с современными способами аутентификации: сканирование радужной оболочки глаз или лица человека посредством камеры, сканер отпечатка пальца и другое.

Стоимость таких систем высокая, но безопасность обеспечивается на максимальном уровне. Нередко способы идентификации совмещаются (многофакторная аутентификация).

Получив идентификационные данные пользователя, в работу вступает контроллер. Он, сверяя информацию, обращается к базам, в которых она и хранится. Контроллер выясняет, разрешен ли доступ конкретному пользователю, а также проверяет его права на вход в каждую из дверей (или ворот, или турникетов).

Если доступ разрешен, то контроллер посылает сигнал преграждающему устройству (замку), которое открывается, о чем может свидетельствовать звуковой или световой сигнал. В противном случае (доступ закрыт или ограничен) дверь останется закрытой, уведомив посетителя о невозможности прохода.

Контроллеры, помимо того, что посылают сигнал на открытие или закрытие преграждающих устройств, могут быть запрограммированы на различные дополнительные действия.

Например, некоторые фирмы разграничивают своих работников, предоставляя права доступа к определенным помещениям только ряду сотрудников – остальные войти не смогут.

Часто СКУД используется, чтобы обеспечить доступ на территорию только в заданный алгоритмом контроллеру промежуток времени. Система может быть запрограммирована таким образом, что сотрудник или посетитель сможет войти в помещение только в присутствии более привилегированного пользователя.

Современные системы контроля и управления доступом поддерживают ни один десяток режимов входа/выхода.

Определяемся с форматом карт

Формат бесконтактной карты доступа определяет количество бит и способ их комбинирования, к примеру, карта формата EM4100 (EM Marine) работает на частоте 125 КГц и содержит уникальный номер длиною в 40 бит, который присваивается в дальнейшем пользователю.

Все старательно избегают этого вопроса, хотя ответ

на него имеет первостепенную важность

при выборе и программировании любых средств доступа.

Немаловажным критерием безопасности карт, как носителей информации, является культура их производства, отношение владельца технологии к организации процесса выпуска.

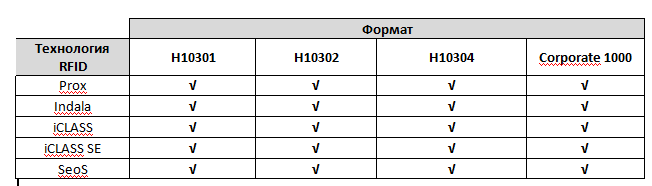

В отличие от EM4100, представленные на рынке смарт-карты могут содержать несколько областей памяти, серийный номер CSN, номер и серию (или Фасилити код), а также другую служебную информацию. Так, корпорация HID Global предлагает различные форматы карт, на каждом из которых могут содержаться различные технологии безопасности:

Выбор формата имеет серьезное значение как для работы системы, так и для ее безопасности.

Что такое формат?

Формат – это структура данных, хранящихся в памяти средства доступа. По своей сути

это набор двоичных цифр (бит), в определенном порядке образующих двоичное число,

которое система контроля преобразует в код доступа. Количество единиц и нулей и

способ их комбинирования определяют формат, в котором зашифрован код доступа.

Так 26-битный открытый формат H10301 допускает 255 кодов объекта (Фасилити кодов), в каждом из которых возможны 65535 комбинаций номеров карт. При этом производитель не контролирует и не ограничивает производство карт данного формата, что увеличивает риск их дублирования.

В отличие от формата H10301, формат H10304 имеет 37-битную длину кода и позволяет задавать 65535 кодов объектов и более 500000 номеров карт для каждого кода объекта, что существенно увеличивает диапазон карт. Помимо этого, производитель отслеживает производство этих карт.

Формат Corporate 1000 представляет собой 35-битный формат, разработанный как собственный закрытый формат для крупных компаний.

Таким образом, при выборе технологии идентификации для организации системы СКУД, рекомендуем обратить внимание на форматы карт. Выбор и использование того или иного формата также оказывает влияние на общий уровень безопасности системы.

Вендоры предлагающие решения для мобильного доступа на рынке России

1. Nedap

- Считыватель MACE Reader MM — цена 27 609 рублей

- Считыватель MACE Reader MM QR — цена 37 634 рубля

- Считыватель MACE Smart — цена 20 816 рублей

MACE AppMACE App2. Suprema

- Уличные биометрические терминалы BioLite N2 — цена 50 199 рублей

- Биометрические терминалы СКУД BioStation A2 — цена 95 970 рублей

- Терминалы СКУД и УРВ BioStation L2 — цена 54 629 рублей

- Биометрические считыватели-контроллеры BioEntry P2 — цена 35 241 рубля

- Считыватели отпечатков пальцев BioEntry W2 — цена 47 985 рублей

- Бюджетный биометрический считыватель BioEntry R2 — цена 30 200 рублей

- Биометрические терминалы FaceStation 2 — цена 82 230 рублей

- Биометрические терминалы BioStation 2 — цена 76 214 рубля

- Считыватели RFID-карт Xpass D2 — цена 11 811 рублей

- Считыватели смарт-карт Xpass — цена 19 932 рубля

BioStar 2 MobileBioStar 2 Mobile3. Parsec

- Считыватель смарт-карт PNR-P26 — цена 13 720 рублей

- Считыватель смарт-карт PNR-P19 — цена 12 250 рублей

- Считыватель смарт-карт PNR-P15 — цена 15 190 рублей

- OEM считыватель смарт-карт PNR-P03E — цена 9 800 рублей

- Считыватель банковских карт PNR-P19.B — цена 14 700 рублей

- Мультиформатный считыватель PNR-X19.B — цена 16 856 рублей

Parsec Card Emulator4. Rusgard

- Мультиформатный считыватель RDR-202-Multi-Key — цена 18 000 рублей

- Настольный считыватель карт Z-2 USB-MF-RG — цена 6 600 рублей

RusGuard Key5. HID

- Считыватель смарт-карт iClass SE R10 — цена 8 281 рубль

- Считыватель смарт-карт iClass SE R15 — цена 16 241 рубль

- Считыватель смарт-карт iClass SE R40 — цена 16 241 рубль

- Считыватель смарт-карт iClass SE R90 — цена 46 951 рубль

- Считыватель смарт-карт iClass SE RK40 — цена 29 706 рублей

- Считыватель смарт-карт multiClass SE RP10 — цена 10 807 рублей

- Считыватель смарт-карт multiClass SE RP15 — цена 18 721 рубль

- Считыватель смарт-карт multiClass SE RP40 — цена 18 721 рубль

- Считыватель смарт-карт multiClass SE RPK40 — цена 32 186 рублей

Bluetooth модульHID Mobile AccessHID Mobile AccessBLE Config App6. ESMART

- Считыватель ESMART Reader NEO — цена 11 000 рублей

- Считыватель ESMART Reader STONE — цена 12 000 рублей

- Считыватель ESMART Reader OEM — цена 9 000 рублей

ESMART ДоступESMART Доступдоступно на iOSна Android

- Чтение UID

- Работа с памятью Mifare ID, Classic, Plus в SL1

- Работа с памятью Mifare Plus в режиме SL3

- Физические и виртуальные идентификаторы ESMART Доступ

- шифрование AES-128

- диверсификация ключей

- проверка CMAC-подписи данных

- защита от Replay-атак

7. ProxWayPW Mobil IDPW Mobile ID

- Работа по NFC и BLE

- Хранение до 3-х идентификаторов одновременно

- Интуитивно понятный интерфейс: 2 кнопки (Передать идентификатор на считыватель — кнопка “открыть” и настройка “шестерёнка”)

- Запрос мобильного идентификатора непосредственно в приложении — отправка запроса на почту

- Настройка включения / отключение передачи идентификатора в считыватель по включению экрана смартфона

- Получение мобильного идентификатора по приглашению администратора.

- Конфигуратор только для Android — ProxWay Mobile Config

8. SaltoJustIN Mobile BLE9. PERCo

- Считыватель MR07.1 — цена 7 723 рублей

- Контрольный считыватель MR08 — цена 9 941 рублей

- Электронная проходная KT02.7M — цена 105 304 рубля

- Электронная проходная KT05.7M (MA) — цена 162 796 рублей

- Электронная проходная KTC01.7M (MA) — цена 11 910 рублей

PERCo-WebPERCo-S-20PERCo.Доступ10. SigurбесплатнымиSigur ДоступSigur ДоступSigur Настройки

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

Дополнительные возможности

- GSM модуль, который позволяет посылать SMS с информацией о проходе (используется, например, в школах).

- для сетевой СКУД — возможность удаленного управления по сети Интернет (например, для управления системой контроля доступа из центрального офиса, если предприятие имеет множество филиалов).

- комплекс для персонализации пластиковых карт (принтер для печати на пластиковой карте данных владельца, в том числе, фотографии).

- режим «антипассбэк» — если человек уже прошел на охраняемую территорию, то повторное предъявление его идентификатора на вход будет запрещено (пока карта не будет предъявлена на выход), что исключит возможность прохода по одной карте двух и более человек. При этом сетевая СКУД позволяет организовать такой режим на всех точках прохода, объединённых в сеть, что обеспечивает полнофункциональную защиту по всему периметру контролируемой территории.

Типы идентификаторов

Идентификатором, или устройством, несущим на себе код, могут быть:

- Карточка (билет) с нанесенным штрих или QR кодом.

- Карточка с магнитной полосой.

- Ключ «таблетка» (Touch memory, iButton) с носителем уникального кода.

- Карты (брелоки) с носителем уникального кода разного формата (RFID карты, Proximity карты).

- Отдельный чип с кодом, который монтируется или приклеивается к любой поверхности (билет, элемент одежды, любая вещь, вплоть до вживления в тело человека).

Самый распространенный вид идентификатора, используемый в настоящее время в СКУД – это бесконтактные Proximity карты.В данной статье речь пойдет о Proximity картах.

Правила установки СКУД

Монтаж СКУД осуществляется сотрудниками сертифицированных компаний. Они знакомятся с объектом и требованиями к нему, делают замеры. Далее составляют проект с учетом мест расположения точек доступа, разрабатывают маршруты прокладки кабелей.

Процесс монтажа состоит из таких этапов:

- Подготовительный — приобретение комплектующих и оборудование СКУД, установка программ, производство персональных карт или иных идентифицирующих устройств.

- Монтаж СКУД, организация сети, подсоединение к серверу, наладочные работы, тестовый запуск.

- Обучение эксплуатации СКУД.

- В финале испытывают работоспособность системы.

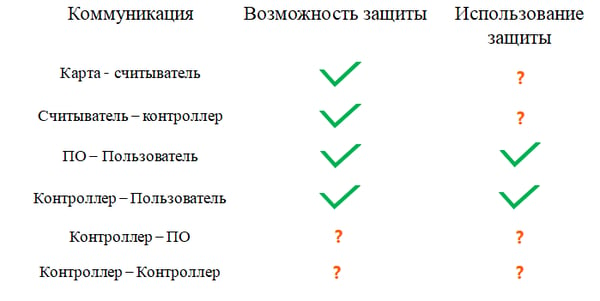

Защита информации

Еще один важный фактор, которому уделяется огромное влияние в сфере ИТ, – это защита информации. К сожалению, в этом вопросе СКУД также не на высоте.

Потенциально все в порядке на уровне карт и их коммуникаций со считывателями: есть хорошо защищенные карты и встроенные в них и в считыватели высоконадежные алгоритмы шифрования коммуникаций, есть защищенный вариант подключения считывателей к контроллерам – OSDP. Однако, даже при внедрении очень дорогих решений СКУД порой приобретаются самые дешевые из доступных идентификаторы EM-Marine, которые клонируются в любом ларьке, а то и вовсе просто проходя мимо носителя идентификатора. OSDP, по крайней мере в России, если и внедряется, то крайне редко. Причина может быть связана как с ценовыми вопросами, так и с проприетарностью решения.

Защита информации в СКУД: возможности и реалии

Защита информации в СКУД: возможности и реалии

В чем-то похожая ситуация наблюдается в части ПО и системообразующего оборудования: большая часть предложений на рынке в лучшем случае подразумевает авторизацию пользователей ПО (возможно, ПИН-коды на аппаратных средствах управления и индикации).

Авторизацию серверных приложений на контроллерах, с которыми они взаимодействуют, предлагают очень немногие, а уж взаимную авторизацию контроллеров друг у друга и полное шифрование всего трафика – так и вовсе единицы. У пользователей подобные решения невостребованы, и большинство технических средств СКУД просто не обладают необходимой функциональностью и вычислительными ресурсами.

Как работает система контроля и управления доступом на проходной?

Электронная проходная может работать автономно (самостоятельно принимать решение о допуске) или по команде оператора (решение принимает сотрудник службы охраны).

Для внедрения скуд на предприятии необходима базовая комплектация:

- Контроллер;

- Считыватель карт или биометрический сканер;

- Кнопка выхода;

- Блок бесперебойного питания;

- Программное обеспечение.

Сотрудникам компании выдаются пластиковые карты или брелоки. На них записана персональная информация владельца и уровень допуска.

Посетители используют временный пропуск. Ключ гостя имеет ограниченные функции:

- Может быть использован строго в указанный промежуток времени;

- Может открывать двери только указанных отделов;

- Может осуществлять допуск только в сопровождении сотрудника компании (доступ с подтверждением).

Использование пластиковых карт и брелоков для контроля доступа на предприятии – экономичный вариант, который имеет свои недостатки. Ключ можно потерять, забыть, передать другим лицам.

Биометрическая организация контроля доступа на предприятии имеет более высокий уровень надежности. Для идентификации считыватель сканирует уникальные отпечатки пальцев или сетчатку глаза.

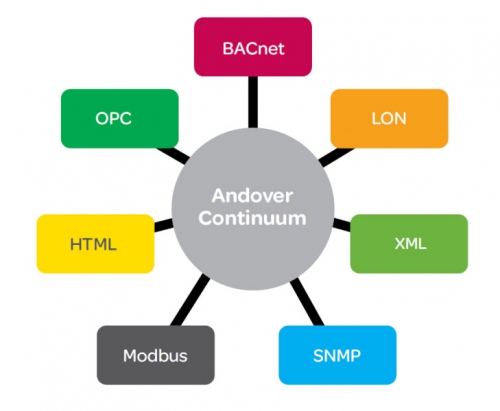

IP системы. Интеграция с СОТС и СОТ

Сетевые технологии становятся неотъемлемой частью систем безопасности. Основные факторы, ускоряющие процесс развития IP технологий в охранных системах – постоянное удешевление оборудования (показатели качества изготовления и выбор при этом так же улучшаются), повсеместное распространение IP сети, широкие возможности интеграции.

Кроме интеграция через протоколы IP, уровни интеграции оборудования СКУД и систем охранной сигнализации и систем охранного телевидения объекта могут быть следующими:

- Релейный – способ использует «сухие контакты» выходов на блоках систем. Стандартное сочетание – вывод на монитор изображения телекамеры по сигналу с извещателя охранной сигнализации;

- Аппаратный уровень интеграции подразумевает совместное использование оборудования двумя системами. Обычно, таким образом сочетают систему контроля доступом и систему охранной сигнализации. При интеграции с системой охранного телевидения требуется программно-аппаратный уровень взаимодействия систем;

- Программно – аппаратный уровень подразумевает применение IP технологий, когда несколько систем осуществляют обмен данными, в т.ч. внутренними, с использованием IP сети. Вывод информации для пользователей системы осуществляется так же с использованием IP сети.

Программно-аппаратная интеграция позволяет иметь единую базу данных и вся информация может быть отображена из единого интерфейса управления, в наглядном виде, с совмещением мнемо-схемы объекта, видеоряда и событийных потоков. Таким образом, один-два сотрудника службы безопасности смогут контролировать обстановку на объекте более значительных размеров, а это ведёт к снижению финансовых затрат и улучшению общего контроля работы службы безопасности.

Основные функции СКУД

Программное обеспечение разрабатывается в зависимости от потребностей организации-заказчика. Оно позволяет службе безопасности определять, кто и когда посетил объект. Речь идет о точной дате и времени. Доступна идентификация лиц, которые пытались проникнуть в охраняемые места.

Система контроля охраны препятствует несанкционированному передвижению транспортных средств через ворота, контролирует въезд/выезд автомобилей на участках, оборудованных шлагбаумами.

Иногда система СКУД используется нанимателями для фиксации соблюдения сотрудниками рабочего графика. Для этого на электронной проходной устанавливаются специальные турникеты, а каждому работнику выдается личная карта.

Существует риск получить одинаковые коды карт для ASK- и FSK-идентификаторов. Поэтому разработана охрана интеллектуальных активов и защита от промышленного шпионажа. Эта технология используется для предоставления или запрета доступа к виртуальному пространству. Преимуществом подобной системы СКУД является обеспечение безопасности домена компании.

Каждое событие и транзакция записываются. Автоматизированная система генерирует мгновенные ответы на аварийные сигналы и блокирует несанкционированный вход. Высокотехнологичные программы требуют двойной или тройной аутентификации для доступа к электронным базам данных.

Системы контроля доступа используются для обеспечения плановых обходов объекта сотрудниками службы безопасности несколько раз за ночь. Для этого устройства программируют таким образом, чтобы охранник мог использовать считыватель карт доступа в качестве контрольно-пропускного пункта. Систему настраивают по часам, что гарантирует факт проверки каждого пункта патрулирования в соответствующем временном окне.

Производители СКУД

На отечественном рынке есть множество российских и зарубежных производителей, между которыми существует жесткая конкуренция. В лидерах находятся те, кто производит весь комплекс оборудования для монтажа СКУД. Определяющими среди потребителей являются качество и цена производимых контроллеров и программного обеспечения.

Из российских производителей самыми популярными по данным интернет — ресурсов Яндекса являются:

- Компания «PERco» с производственной базой в г. Санкт-Петербурге, реализует свою продукцию не только в России, но и в около 100 странах мира;

- Компания «Parsec», выпускающую продукцию под логотипом Parsec около 20 лет;

- Компания «IronLogic» работает на рынке оборудования СКУД более 10 лет, реализует свою продукцию в более чем 30 странах мира;

- Компания «Sigur» (ех Сфинкс);

- Компания «RusGuard»;

- Компания «Прософт Биометрикс»;

- Компания «Эра новых технологий».

Среди зарубежных производителей выделяются следующие:

- Компания «Hid Global» — крупнейший производитель на мировом рынке в отрасли безопасности;

- Компания «NedAp», производитель специализирующийся на радиочастотных бесконтактных идентификаторах с производством в Нидерландах.

- Компания «Suprema», корейский производитель, выпускающий биометрические устройства для СКУД;

- Компания «ZKTeco», выпускает весь комплект оборудования для систем доступа, но специализируется на биометрических компонентах идентификации, как любой китайский производитель реализует продукцию по низким ценам, но сохраняет при этом хорошее качество.

Некоторые рекомендации по приобретению и установке

Избежать ошибок при внедрении СКУД помогут следующие советы.

- Перед началом внедрения следует провести полное обследование объекта. Следует выбрать оптимальное расположение постов пропуска. Проход сотрудников должен быть свободным без создания очередей.

- Определиться с возможной интеграцией СКУД с другими системами безопасности. При ее наличии лучше сразу устанавливать сетевой вариант системы.

- Оборудование должно иметь конструктивное исполнение для нормального функционирования в климатических условиях данной местности. Это должно обеспечить сохранность узлов, например, от коррозии.

- Для обеспечения нормальной связи между элементами СКУД. Следует минимизировать влияние электромагнитного излучения находящихся вблизи силовых кабелей. Прокладку линий связи системы доступа следует проводить не ближе 0,5 м от них и пересекать строго под прямым углом.

- Перед монтажом необходимо проверить работу программного обеспечения. Система должна быть рассчитана на число работающих сотрудников, компьютер не должен виснуть при работе. Такая проверка сократит время на пусконаладочные работы.

- Предусмотреть возможность перегрева контроллера при большом потоке людей. Существуют методы доработки системы, повышающие ее устойчивость к перегрузкам.

- Необходимо установить аварийный источник питания. Нельзя исключать случаи непредвиденных вариантов функционирования.

- Исполнительные устройства пропуска (турникеты) не должны быть сомнительного качества. Они обязаны быть изготовлены из качественного материала и стабильно функционировать.

- При заказе партии пропусков следует убедиться в их соответствии с устанавливаемой системой доступа. Количество следует заказать с учетом возможных потерь и повреждений.

В условиях острой конкуренции всегда существует риск совершения действий, которые могут навредить развитию бизнеса. Система контроля и управления доступом охраняет его от попыток создания проблем нормальному процессу функционирования. Рынок может предложить системы разного уровня сложности

Важно правильно сориентироваться во всем многообразии СКУД и выбрать самую экономичную и одновременно надежную в эксплуатации

Сетевые системы

Методика относится к сетевой, если в ее составе имеются аппаратные и программные элементы. Такая СКУД система — это возможность реализовать централизованный контроль и координирование.

Процесс управления доступом начинается, когда держатель магнитной или смарт-карты предъявляет ее установленному считывателю. Уникальные данные, обычно числовой код, считыватели СКУД отправляют на блок контроллера или панель управления. Полученная информация проходит анализ в базе, которая хранит личные данные владельца карты. По итогам идентификации системы СКУД будет установлено, имеет ли человек доступ в конкретное место в данном временном промежутке. Решение отправляется обратно считывателю. При подтверждении допуска светодиод сигнализирует зеленым цветом, при отказе — красным. Затем транзакция записывается в базу данных, где ее можно сохранить в виде электронного отчета или распечатать на бумаге для будущих аудитов и проверок.

Классификация контроллеров

В зависимости от функциональной нагрузки и конструкции исполнения контроллеры разделяются на три основные группы:

Сетевой контроллер СКУД. Для его функционирования необходимо наличие компьютера, на котором установлено специализированное программное обеспечение. ПК выступает в роли управляющего устройства, разрешая или запрещая допуск на объект. Решение может приниматься автоматически в соответствии с алгоритмом действий заложенных в программе или команда может посылать вручную оператором. Как правило, сетевые контроллеры используются при построении многоуровневых масштабных систем контроля доступа, которые предназначены для исполнения дополнительных финансовых или административных функций: контроль перемещения рабочих по территории предприятия, учет рабочего времени, формирования графика, и автоматическое начисление зарплаты.

Автономный контроллер СКУД. Осуществляет управление одной точкой доступа. Подключён к считывателю и нескольким исполнительным устройством преграждающий конструкций. Является устройством с самодостаточной архитектурой и не зависит от центральных устройств управления и наблюдение оператором. В некоторых случаях автономные контроллеры составляют единый моноблок со считывателем и электромагнитным замком.

Универсальный контроллер СКУД. Совмещает функциональные возможности оборудования двух предыдущих типов. То есть, он вполне может работать автономно, обслуживая какие-либо исполнительные устройства. Или получать управленческие команды с ПК или другого контроллера расположенного выше в вертикальной структуре система безопасности. Как правило, он устанавливается на удалённых пунктах пропуска, где возможны перебои со связью. В случае наличия связи с высшим управляющим устройством универсальный контроллер выполняет его команды. Если связь оборвана, переходит на исполнение собственного алгоритма управления.

Классификация по ёмкости контроллера — тому количеству точек доступа, которые он может обслуживать:

- до 64 точек — небольшая емкость;

- до 256 точек — средняя емкость;

- более 256 точек — большая емкость.

- Контроллеры с ограниченными функциями осуществляют управление преграждающими устройствами. Они морально устарели и уже довольно редко встречаются;

- Устройство управления со средними функциональными возможностями могут выполнять до 5 дополнительных функций, не используемых напрямую для управления СКУД;

- Многофункциональные системы могут оперировать десятью дополнительными функциями, ни одна из которых не используется СКУД.

В соответствии с заложенной программой контроллер СКУД может выполнять следующие функции:

- Управлять работой считывателя, посылая ему запрет на повторный ввод информации;

- Управлять идентификатором, либо ограничивая количество проходов, либо вообще временно отключая его;

- Вести черные списки из нежелательных для посещения клиентов и многое другое;

- Запрещать повторный проход, ориентируясь на время по которому осуществляется повторное считывание идентификатора — предотвращает возможность прохода нескольких человек по одному идентификатору;

- Подсчитывает количество посетителей прошедших в помещении;

- Ограничивает количество входов по определённому идентификатору — такая функция может быть полезной в парках развлечений, на лыжных курортах и других подобных местах;

- «Спящий человек» — эта функция подаёт предупреждающий сигнал при отсутствие какого-либо движения в контролируемом помещении. При условии, что системой зарегистрирован проход людей в контролируемую зону;

- «Хозяин в помещении» — в случае если владелец идентификатора хозяин помещения, дверь не будет блокироваться пока он не выйдет;

- «Доступ с сопровождающим» — ограничивает права определенных идентификаторов не пропуская их владельцев в помещение. Если в доме находится один или несколько человек с более высокими правами доступа.